Categoria: Segurança

Uma pergunta diante do brilhante documentário da Julia Duailib sobre o 8 de janeiro

Diante do brilhante documentário da Julia Duailib sobre o 8 de janeiro, faço uma observação naquilo que me compete: as telecomunicações. Quase todas as autoridades narraram ter usado o WhatsApp

Leia maisVulnerabilidade no protocolo SSH permite enfraquecimento da segurança em conexões

Vulnerabilidade no protocolo SSH permite enfraquecimento da segurança em conexões! O ataque do tipo man-in-the-middle pode forçar o uso de métodos de autenticação mais fracos e desativar mecanismos de defesa.

Leia maisGerenciadores de senhas para Android são vulneráveis a um novo tipo de ataque

Gerenciadores de senhas para Android são vulneráveis a um novo tipo de ataque! O “AutoSpill” rouba credenciais durante a operação de preenchimento automático do 1Password, LastPass, Enpass, Keeper e Keepass2Android

Leia maisPesquisadores do Google descobrem grave vulnerabilidade em CPUs Intel

Uma sequência de instruções que leva a um comportamento inesperado que pode ser explorado maliciosamente, resultando em falhas do sistema e possíveis escalonamentos de privilégios. O impacto da vulnerabilidade, chamada

Leia maisGolpes digitais geram prejuízo de R$ 392 milhões

Segundo um levantamento realizado pelo marketplace OLX em parceria com a empresa de identificação digital AllowMe, golpes aplicados em compras e vendas na internet geraram um prejuízo estimado em R$

Leia maisPesquisador faz alerta preventivo sobre segurança de credenciais da Amazon

Pesquisador faz alerta preventivo sobre segurança de credenciais da Amazon! Dick Morrell – que já encontrou vulnerabilidades em outras empresas como Microsoft, Tesla e VISA – afirma que ainda não

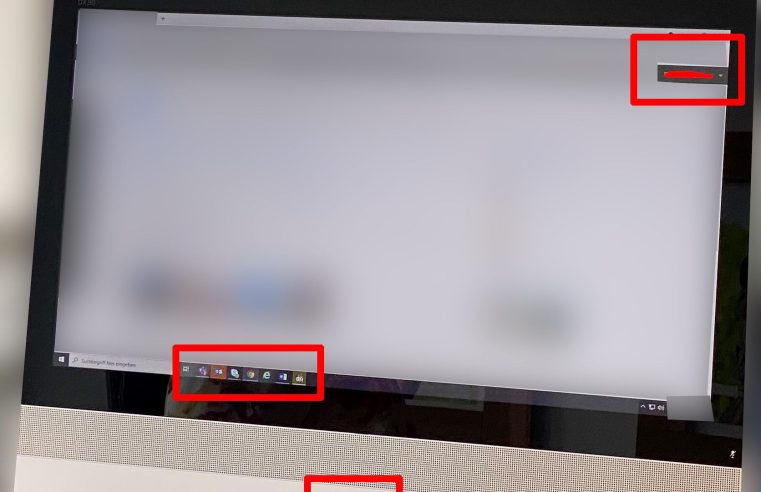

Leia maisCapturas de tela realizadas pela ferramenta padrão do Windows 11 também podem conter informações que foram cortadas na edição

Capturas de tela realizadas pela ferramenta padrão do Windows 11 também podem conter informações que foram cortadas na edição A vulnerabilidade é bastante semelhante à Acropalypse presente nos dispositivos Google

Leia maisPyTorch identifica ataque em build nightly

PyTorch identifica ataque em build nightly Usuários Linux devem desinstalar o framework se este foi baixado entre os dias 25 e 30 de dezembro – a dependência “torchtriton” foi comprometida

Leia maisGoogle lança ferramenta para verificação de vulnerabilidades

Google lança ferramenta para verificação de vulnerabilidades em dependências de software de código aberto: O OSV Scanner avalia 16 ecossistemas de desenvolvimento, incluindo npm, PyPI, kernel Linux e Android, emitindo

Leia maisOs hackers adoram quando você posta fotos do seu ambiente de trabalho

Estamos todos orgulhosos do que estamos fazendo e orgulhosos das grandes empresas em que estamos trabalhando. Mas, ao tirar fotos do seu ambiente de trabalho para o LinkedIn ou seu

Leia mais